Malware Reverse Engineering

Inleiding tot Malware Reverse Engineering

Malware Reverse Engineering is een van de belangrijkste aspecten van cybersecurity. Het verwijst naar het proces van het analyseren van kwaadaardige software om de werking ervan te begrijpen en te identificeren hoe de malware kan worden gedetecteerd en bestreden. Het is een essentiële vaardigheid voor beveiligingsonderzoekers en kan worden gebruikt om bedrijven en individuen te beschermen tegen cyberaanvallen. In deze blog gaan we dieper in op Malware Reverse Engineering en bespreken we de belangrijkste aspecten ervan.

Belang van Malware Reverse Engineering

Malware Reverse Engineering is van cruciaal belang bij het beschermen van bedrijven en individuen tegen cyberaanvallen. Door het proces van reverse engineering te gebruiken, kunnen beveiligingsonderzoekers de werking van een malware begrijpen en de kwetsbaarheden in de software identificeren. Dit stelt hen in staat om tegenmaatregelen te nemen en de software te patchen om toekomstige aanvallen te voorkomen. Het kan ook helpen bij het ontwikkelen van nieuwe beveiligingsoplossingen en het verbeteren van bestaande.

Tools die nodig zijn voor Malware Reverse Engineering

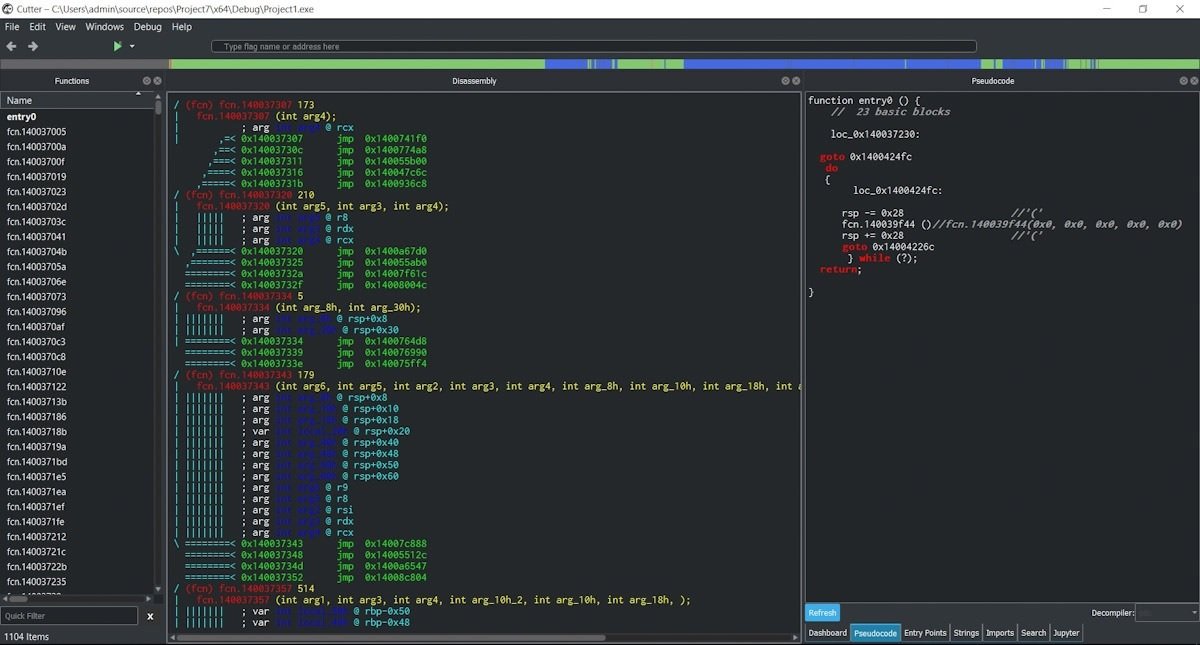

Malware Reverse Engineering vereist specifieke tools en software om effectief te zijn. Enkele van de meest gebruikte tools zijn IDA Pro, OllyDbg, en WinDbg. Deze tools bieden verschillende functies zoals disassemblage, debugging, en het analyseren van code en geheugen. Het is ook belangrijk om up-to-date te blijven met de nieuwste beveiligingstechnieken en -tools om effectief te blijven in het beveiligen van systemen en netwerken.

Dynamische Analyse van Malware

Dynamische analyse van malware verwijst naar het proces van het uitvoeren van de malware in een gecontroleerde omgeving om de werking ervan te begrijpen. Dit gebeurt meestal in een gevirtualiseerde omgeving om de impact van de malware op het systeem te minimaliseren. Tijdens de analyse worden verschillende parameters gemonitord, zoals bestandsactiviteit, netwerkactiviteit, en systeemoproepen. Dit helpt bij het identificeren van de werking van de malware en hoe deze kan worden gedetecteerd en bestreden.

Statische Analyse van Malware

Statische analyse van malware verwijst naar het proces van het analyseren van de code van de malware zonder deze uit te voeren. Dit kan worden gedaan met behulp van verschillende tools en technieken, zoals disassemblers en debuggers. Het doel is om de werking van de malware te begrijpen en kwetsbaarheden in de code te identificeren. Het kan ook helpen bij het identificeren van de oorsprong van de malware en wie erachter zit.

Best practices voor Malware Reverse Engineering

Malware Reverse Engineering vereist een grondige kennis van beveiliging en programmeervaardigheden. Het is belangrijk om up-to-date te blijven met de nieuwste beveiligingstechnieken en -tools en om altijd te werken in een gecontroleerde omgeving om het risico op infectie te minimaliseren. Het is ook belangrijk om de juiste tools en software te gebruiken en om samen te werken met andere beveiligingsonderzoekers om kennis en ervaring te delen.